Программно-аппаратный комплекс «ФПСУ-IP»

|

Программно-аппаратный комплекс «ФПСУ-IP» |

|

|

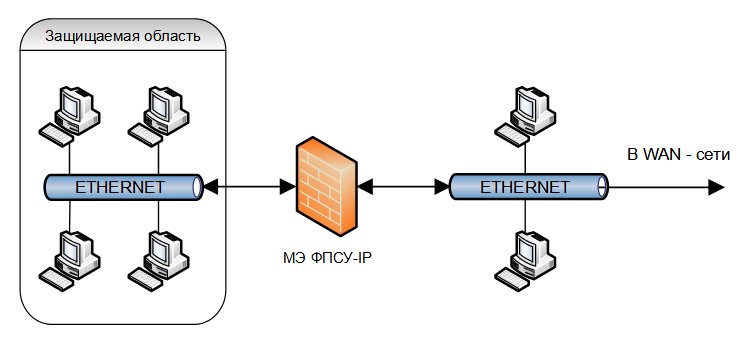

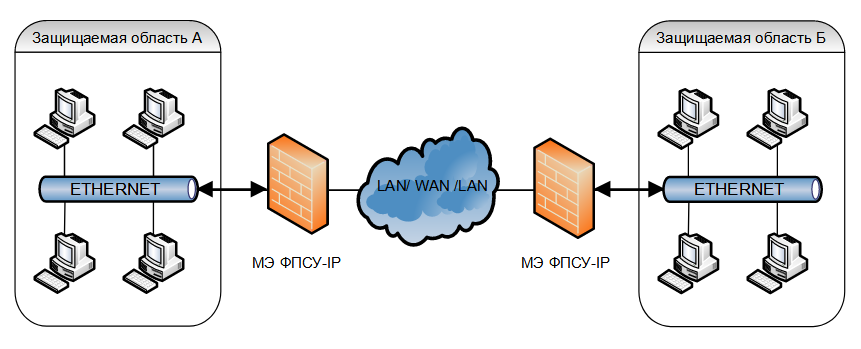

Программно-аппаратный «ФПСУ-IP» аппаратно подключается в разрыв цепи между защищаемой областью и остальной частью локальной сети парой физических линий (одна к защищаемой области, другая к остальной сети) таким образом, чтобы все входящие и исходящие из области потоки данных проходили через «ФПСУ-IP». Если область связана с сетью более чем в одной точке (транзитная область), «ФПСУ-IP» должны быть установлены на каждом выходе из неё. Вследствие поддержки программным обеспечением «ФПСУ-IP» режима «ARP-proxy» включение его в сеть не требует изменения её топологии или изменения конфигурационной информации уже существующей в сети аппаратуры, и не имеет ограничений на размер защищаемой области. Основная функция «ФПСУ-IP» заключается в том, что в соответствии с установленными администратором правилами он анализирует входящие и исходящие пакеты данных IP-протокола по совокупности критериев, осуществляет контроль доступа к ресурсам сети и определяет возможность передачи данных. На начальном этапе анализа все пакеты, поступающие на каждый из интерфейсов «ФПСУ-IP», контролируются на предмет корректности их формата и соответствия стандартам стека IP-протоколов. Если начальная обработка пакета осуществлена успешно, пакет будет передан для анализа в подсистему фильтрации «ФПСУ-IP». Фильтрация пакетов IP-протокола, производимая «ФПСУ-IP», заключается в сопоставлении полей IP-пакета установленным администратором правилам. На основании произведенного анализа принимается решение о допустимости дальнейшей передачи пакета абоненту-получателю, о необходимости дальнейшей идентификации и аутентификации пакета, а также о методах передачи данных и способах контроля за процессом приёма/передачи данных. «ФПСУ IP» сертифицирован в Системе сертификации средств защиты информации по требованиям безопасности информации (свидетельство № РОСС RU.0001.01БИ00) и имеет сертификат соответствия № 4269 (выдан ФСТЭК России 6 ноября 2020 года, действителен до 6 ноября 2025 года). Применяемый «ФПСУ-IP» механизм контроля передачи пакетов на сетевом уровне позволяет задавать в качестве критериев фильтрации: •регистрационные данные комплексов «ФПСУ-IP/Клиент»; •IP-адреса и MAC-адреса отправителя и получателя; •день недели и время соединения; •используемые протоколы транспортного уровня; •используемые порты TCP и UDP соединений; •разрешённые режимы работы абонентов (см. ниже); •разрешённые парные связи абонентов и «ФПСУ-IP/Клиентов». В зависимости от топологии сети и от требований политики безопасности организации возможны несколько вариантов применения «ФПСУ-IP» (функциональные схемы приведены ниже) и различные режимы его работы. В простейшем случае обмен IP-пакетами абонентов сегмента ЛВС с другими абонентами может осуществляться через один «ФПСУ-IP» (см. рисунок ниже). Для оконечной области достаточно установить один «ФПСУ-IP» на выходе из неё, для транзитной области необходимо защитить «ФПСУ-IP» каждый выход.  Таким образом, из локальной сети выделяется группа абонентов (защищаемая область), для которых обмен IP-пакетами с остальными абонентами сети может быть специальным образом регламентирован и проконтролирован. Применяя «ФПСУ-IP» по этой схеме, можно разделить локальную сеть на две части (не меняя при этом IP-адресов и установок сетевого программного обеспечения хостов), одна из которых защищена, а абонентам другой будет разрешён обычный обмен пакетами. По этой же схеме можно установить «ФПСУ-IP» на выходе из локальной сети в удалённые сети и защитить работу всей локальной сети. Если обмен пакетами абонентов будет производиться через один «ФПСУ-IP», может быть реализован только самый слабый уровень защиты, так называемый режим ретрансляции, при котором будут задействованы только механизмы фильтрации пакетов по различным критериям. Более высокий уровень защиты возможен при обмене пакетами через два аналогичных «ФПСУ-IP», работающих в паре (см. рисунок ниже). В этом режиме включаются механизмы аутентификации абонентов защищённых сегментов ЛВС и трансляции их сетевых адресов, скрывающей внутренние адреса субъектов и объектов передачи, а также используемых ими сетевых протоколов и прикладных функций защищаемой сети. Кроме того, в таком режиме могут быть использованы механизмы сжатия, шифрования и туннелирования.  Данная схема применения позволяет задействовать весь предоставляемый комплексом набор средств защиты от НСД. Однако она не может обеспечить полную безопасность обмена пакетами в случае, если для некоторых абонентов защищаемых областей разрешены открытые соединения (через один «ФПСУ-IP» в режиме ретрансляции без аутентификации) с абонентами или сетевыми службами через глобальную сеть. Если открытые соединения всё же необходимы для доступа к разнообразным утилитам и сервисам Интернет, обеспечить безопасность защищаемой области можно следующими способами: •Вынести за границы защищаемой области специально выделенный хост (хосты), с которого (которых) будет осуществляться обычная работа по Интернет, а остальным абонентам в конфигурации комплекса установить режим работы через удалённый «ФПСУ-IP». •На «ФПСУ-IP», разрешающем некоторым абонентам открытые соединения, создать логическую группу, к которой будут приписаны абоненты с указанными явно адресами, а на компьютерах этих абонентов принять меры по предотвращению запуска программ или фрагментов кода, принятых из сети. •Отделить особо важные хосты в защищаемой оконечной области ещё одним «ФПСУ‑IP», работающим в «каскадном» режиме с первым, причём на втором «ФПСУ-IP» должны быть запрещены все открытые соединения. Таким образом, локальная сеть будет разделена на две части, имеющие различный уровень защиты (см. рисунок ниже). Каскадная установка нескольких «ФПСУ-IP» и запрет открытых соединений на последнем комплексе создают максимальный уровень защиты для оконечной области (область А, рисунок ниже), предоставляя доступ к ней только аутентифицированным абонентам. При этом подсистема фильтрации создаёт достаточно высокий уровень защиты от НСД и для абонентов транзитной защищаемой области В, позволяя им осуществлять соединения с абонентами других сетей (не защищённых) через глобальную сеть. Обратите внимание, что для абонентов оконечной области фильтрация пакетов по всем заданным критериям будет производиться только ближайшим комплексом, а транзитный «ФПСУ-IP» будет фильтровать пакеты только по IP‑адресам.

Защитные функции «ФПСУ-IP» накладывают некоторые ограничения на используемые абонентами стандарты стека протоколов Интернет. «ФПСУ-IP» не отвечает на запросы абонентов и сервисных служб, направленные в его собственный адрес (за исключением специально регламентированных запросов ICMP Ping), а также игнорирует IP-опции, требующие вставить при отправке пакета IP-адрес транзитной машины. Если в заголовке IP-пакета содержится фиксированный маршрут, по которому должен следовать пакет, в соответствии с установками администратора такая опция может быть выполнена, очищена (пакет проследует по маршруту, который предусмотрел для него администратор) или пакет может быть сброшен. Кроме того, «ФПСУ-IP» позволяет скрывать свои защитные и фильтрующие свойства, в случае чего выдача ICMP-сообщений об ошибке по причинам нарушения правил фильтрации подавляется, а посылка других ICMP-сообщений производится от имени абонента-получателя пакета. Включение этого переключателя влечёт за собой также запрещение передачи через «ФПСУ-IP» пакетов других станций, содержащих ICMP-сообщения об истечении времени жизни дейтаграмм, что позволяет скрывать топологию сети. «ФПСУ-IP» поддерживает такое расширение стандарта IP, как широковещательные передачи, направленные в IP-подсети. Широковещательные передачи всем сетям (с IP-адресом 255.255.255.255) не поддерживаются. Чтобы иметь возможность передавать и получать широковещательные пакеты, направленные в конкретные подсети IP, данные подсети должны быть явно «прописаны» в конфигурации портов. «ФПСУ-IP» может применяться не только для организации безопасного взаимодействия IP-подсетей, но и для защиты межсетевого обмена отдельных рабочих станций и устройств, на которых установлен программный или программно-аппаратный комплекс «ФПСУ-IP/Клиент». При этом «ФПСУ-IP» может использоваться как для безопасного доступа пользователей «ФПСУ-IP/Клиентов» из открытых сетей в защищаемую им подсеть, так и для организации VPN-соединений «ФПСУ-IP/Клиентов» друг с другом. Каждый из «ФПСУ-IP/Клиентов» работает с «ФПСУ-IP» в режиме «клиент/сервер», посылая запрос на доступ, который производится «ФПСУ-IP» только после идентификации и аутентификации. Для передачи данных между «ФПСУ-IP/Клиентом» и «ФПСУ-IP» организуется защищённый межсетевой туннель, в котором производится шифрование информации и (опционально) сжатие.

На схеме (см. рисунок ниже), «ФПСУ-IP» обеспечивает пользователям «ФПСУ-IP/Клиентов» А и В безопасный доступ к абонентам защищаемой им подсети. Взаимодействуя через «ФПСУ-IP» друг с другом, «ФПСУ-IP/Клиенты» А и В образуют VPN-подсеть в открытых сетях, а «ФПСУ-IP/Клиенты» С и D ‑ VPN‑подсеть внутри защищённого фрагмента. Каждый из «ФПСУ-IP/Клиентов» А и В может также образовывать VPN-соединения через «ФПСУ-IP» с «ФПСУ-IP/Клиентами» С и D. В процессах идентификации, аутентификации и фильтрации запросов «ФПСУ-IP/Клиентов» участвуют не их IP-адреса, а ключевые данные пользователя «ФПСУ-IP/Клиента», которые выдаются пользователям с помощью программы ЦГКК. Поэтому доступ «ФПСУ-IP/Клиентов» к защищаемым «ФПСУ-IP» рабочим станциям может быть реализован с произвольной рабочей станции, оборудованной «ФПСУ-IP/Клиентом» (более подробную информацию см. в руководстве пользователя «ФПСУ‑IP/Клиента»). «ФПСУ-IP» имеет средства защиты от вмешательства в логику его работы, а также защиты его информационной и программной частей от несанкционированного доступа. Компьютер, оборудованный «ФПСУ-IP», не может содержать постороннего программного обеспечения. Специальная подсистема «ФПСУ-IP» создает на компьютере собственную (изолированную и функционально замкнутую) программную среду, предоставляя администраторам возможность управлять его работой - конфигурировать его (устанавливать и редактировать правила фильтрации, настраивать «ФПСУ-IP» на параметры сетевого оборудования, подключать желаемое оборудование и специальное программное обеспечение и т.д.), а также просматривать и записывать на съемные носители регистрационную информацию. «ФПСУ-IP» осуществляет и разграничивает доступ к своим модулям и подсистемам администраторов по правам. Локальные администраторы делятся по правам доступа на четыре логических класса: «оператор», «инженер», «администратор» и «Главный администратор», для каждого из которых строго определяется область доступных действий. Например, администратор класса «оператор» имеет право только запустить «ФПСУ-IP», остальные операции по конфигурации и управлению «ФПСУ-IP» будут ему недоступны. Идентификация и аутентификация администраторов с соответствующими правами осуществляется с использованием электронных идентификаторов touch-memory и символьного пароля. В «ФПСУ-IP» реализован механизм регистрации и учета ТМ‑идентификаторов. При работе «ФПСУ-IP» информация о его работе и происходящих событиях регистрируется - накапливается в специальном хранилище для последующего просмотра и обработки администраторами, а также отображается на экране монитора (в частности, результат фильтрации и попытки нарушения правил фильтрации). Хранилище регистрационной информации защищается от НСД посредством доступа к нему по предъявлению ТМ-идентификатора соответствующего класса и невозможности изъятия данных (за исключением автоматического вытеснения начальных записей при переполнении). Во избежание потерь регистрационной информации её можно снимать на внешние носители или выгружать в УА ФПСУ-IP для последующего хранения или анализа. «ФПСУ-IP» укомплектован подсистемой автозапуска, предназначенной для автоматического возобновления работы подсистемы фильтрации после сбоев электропитания в отсутствие оператора. Подсистема автозапуска настраивается и разрешается к применению пользователем «ФПСУ-IP» с полномочиями «Администратор». В «ФПСУ-IP» реализована возможность дистанционного контроля и управления работой группы «ФПСУ-IP» удалённым администратором, который работает с ними по принципу «Клиент‑Сервер». Дистанционное управление работой «ФПСУ-IP» производится через специализированные защищённые межсетевые туннели и осуществляется посредством: •настройки на «ФПСУ-IP» подсистемы удаленного управления и контроля; •использования программно-аппаратного комплекса «Удалённый администратор ФПСУ-IP». Доступ к «ФПСУ-IP» могут получить до тридцати двух (32) различных удалённых администраторов, зарегистрированных на этом «ФПСУ-IP» локальным администратором с фиксированным набором прав на контроль и управление данным «ФПСУ-IP». |